[开源工具] - CVEMAP

- CVE Dataset Search & Query

- CVE to EPSS Mapping

- CVE to KEV Mapping

- CVE to CPE Mapping

- CVE to GitHub POCs Mapping

- CVE to Nuclei Template Mapping

- CVE to HackerOne report Mapping

- Customizable Filters on CVE data

- STDIN Input / JSONL Output

1 介绍CVEMAP

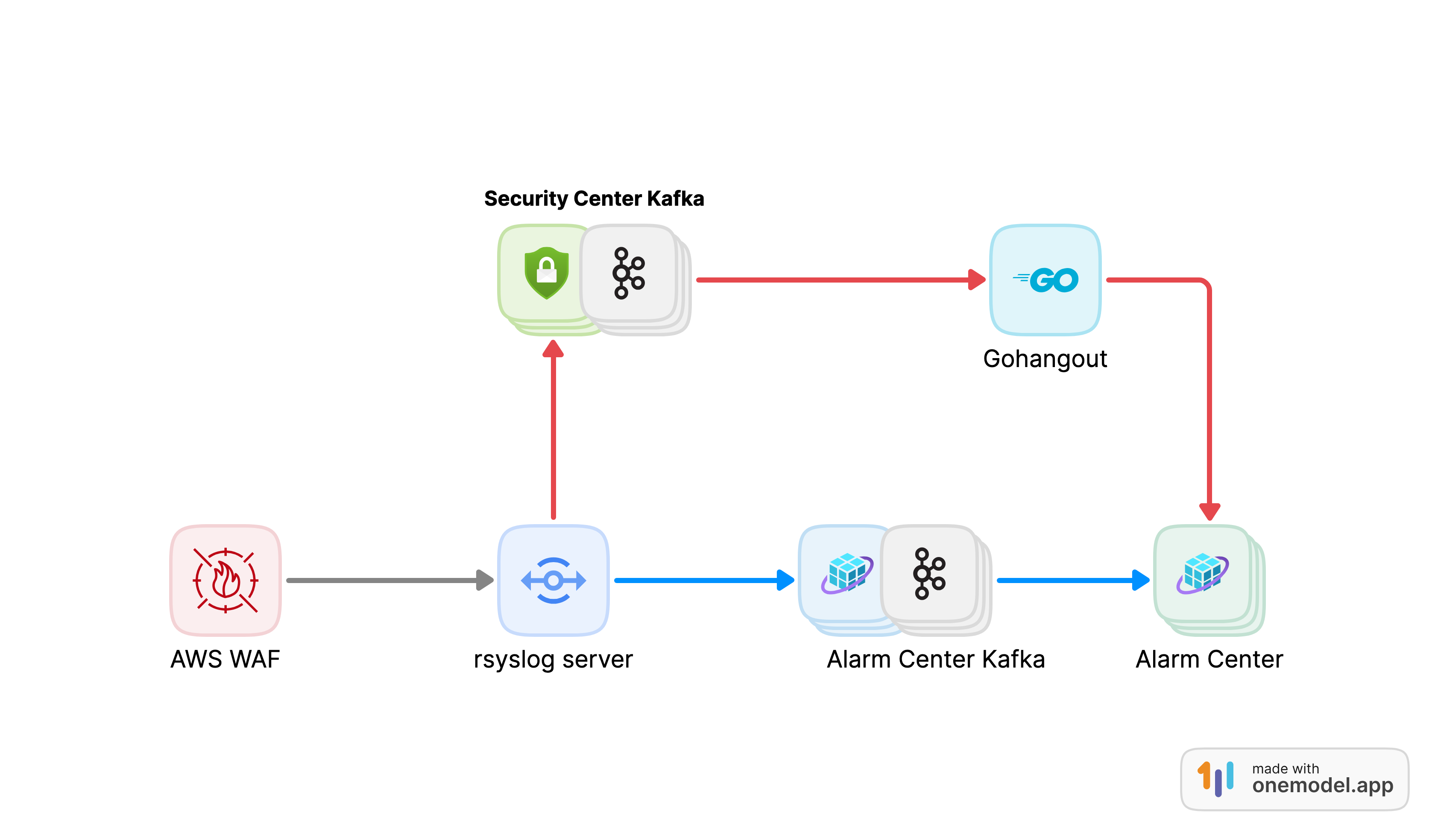

在快速发展的网络安全格局中,2023年网络安全威胁大量涌入,新CVE(常见漏洞和暴露)条目数量达到惊人的数量。CVEMAP旨在正面应对这一挑战。在cve-api的支持下,工具定期从nvd漏洞库和其他关键来源收集CVE数据,将它们整合到一个单一的综合存储库中。

CVEMAP这种聚合将复杂且不断扩大的CVE范围转变为一种易于管理且用户友好的格式。

CVEMAP对CVE进行优先级排序的方法采用多维视角,确保进行全面分析,而不仅仅是CVSS(通用漏洞评分系统)评分或严重性级别。

该方法包括评估可利用性、关键到期日、概率评估以及对公开可用的 CVE 的综合评估等因素。这种多方面的评估确保了对每个漏洞的更准确和全面的了解。

以下是CVEMAP使用的一些多样化和高价值来源:

- Known Exploited Vulnerabilities Catalog(KEV):CISA的列表提供了一系列积极利用的漏洞以及至关重要的截止日期,有助于确定需要立即关注的威胁。

- [Exploit Prediction Scoring System (EPSS):EPSS是一个模型,估计在野外利用软件脆弱性的可能性,提供0到1之间的概率分数。与其他行业标准不同,主要集中于脆弱性和泄漏,EPSS增强了威胁评估,通过合并来自CVE的当前威胁信息和现实世界利用数据。

- Proofs of Concept (POCs):包括官方的POC,全面参考和来自GitHub和其他平台的POC,提供了对实际可剥削性的见解。

- Hackerone CVE Discovery:集成了报告和排名Hackerone平台上熟练的Bug Bounty Hunters报告的CVE。

- Exposure on the Internet:在Internet上提供有关特定产品的Live/Active主机的数据,从而为全球脆弱性曝光提供了实时见解。

- GitHub and OSS data:在受CVE影响时,开源项目的指标和普及。

- Nuclei Templates: 社区策划的模板清单,这些模板可以指纹CVE,以找到核引擎找到安全漏洞。Nuclei模板还提供了一组可靠的POC,以轻松地测试 /重新测试漏洞,包括过程中的POC。

通过整合这些不同的来源,CVEMAP提供了威胁格局的全面,多维的看法。它巧妙地建立了各种数据点之间的有意义的联系,结合了关键的历史数据和实时见解。这种整体方法将CVEMAP定位为网络安全专业人员和爱好者的必不可少的工具,提供了更深入的理解和对网络安全威胁的更有效管理。

2 CVEMAP入门

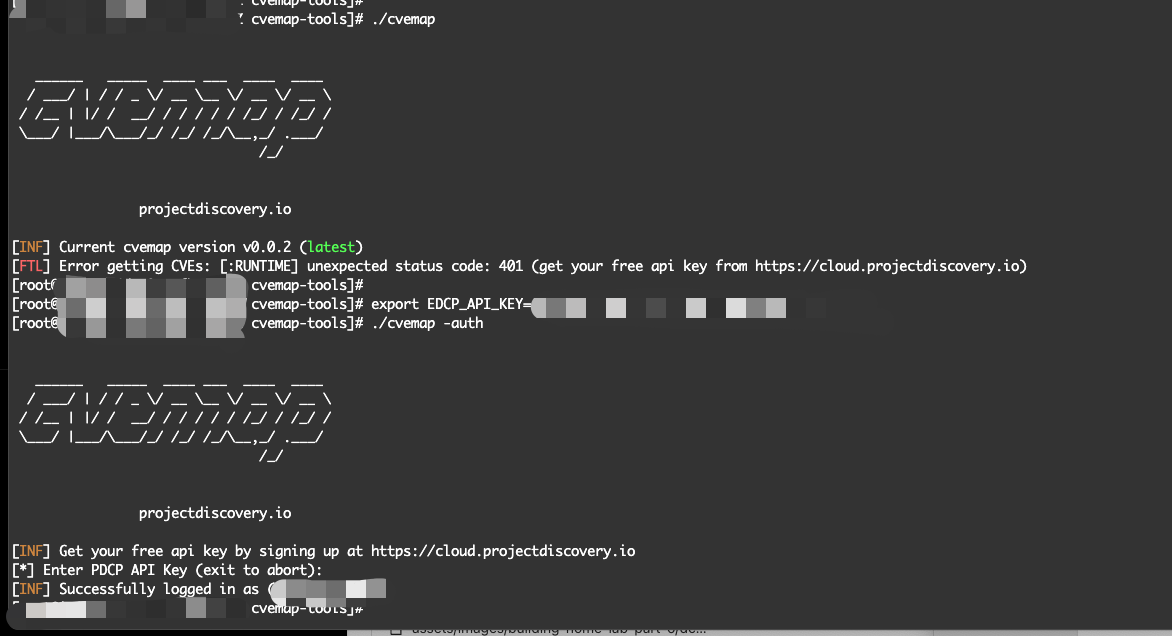

要安装 CVEMAP,请访问 官方仓库地址 https://github.com/projectdiscovery/CVEMAP 并在那里找到安装 CVEMAP 的命令:

go install github.com/projectdiscovery/CVEMAP/cmd/CVEMAP@latestPS: 在使用CVEMAP之前,您需要获取一个ProjectDiscovery Cloud Platferal(PDCP)帐户和API密钥,以便您可以访问cvemap-api数据。详细见项目Useage

3 运行CVEMAP

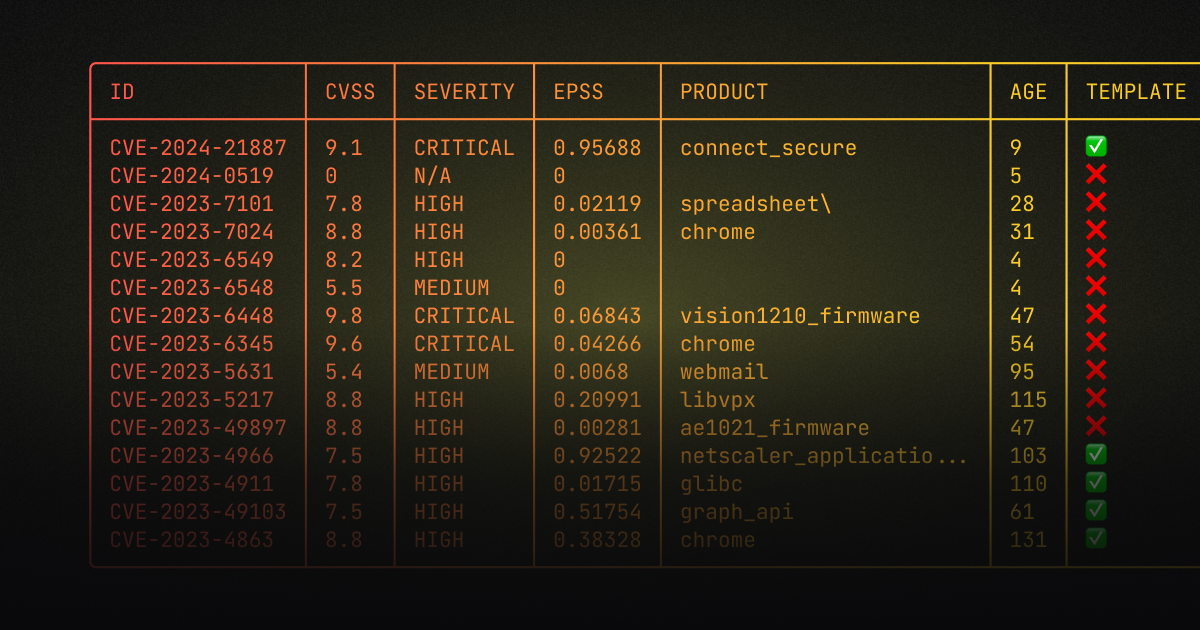

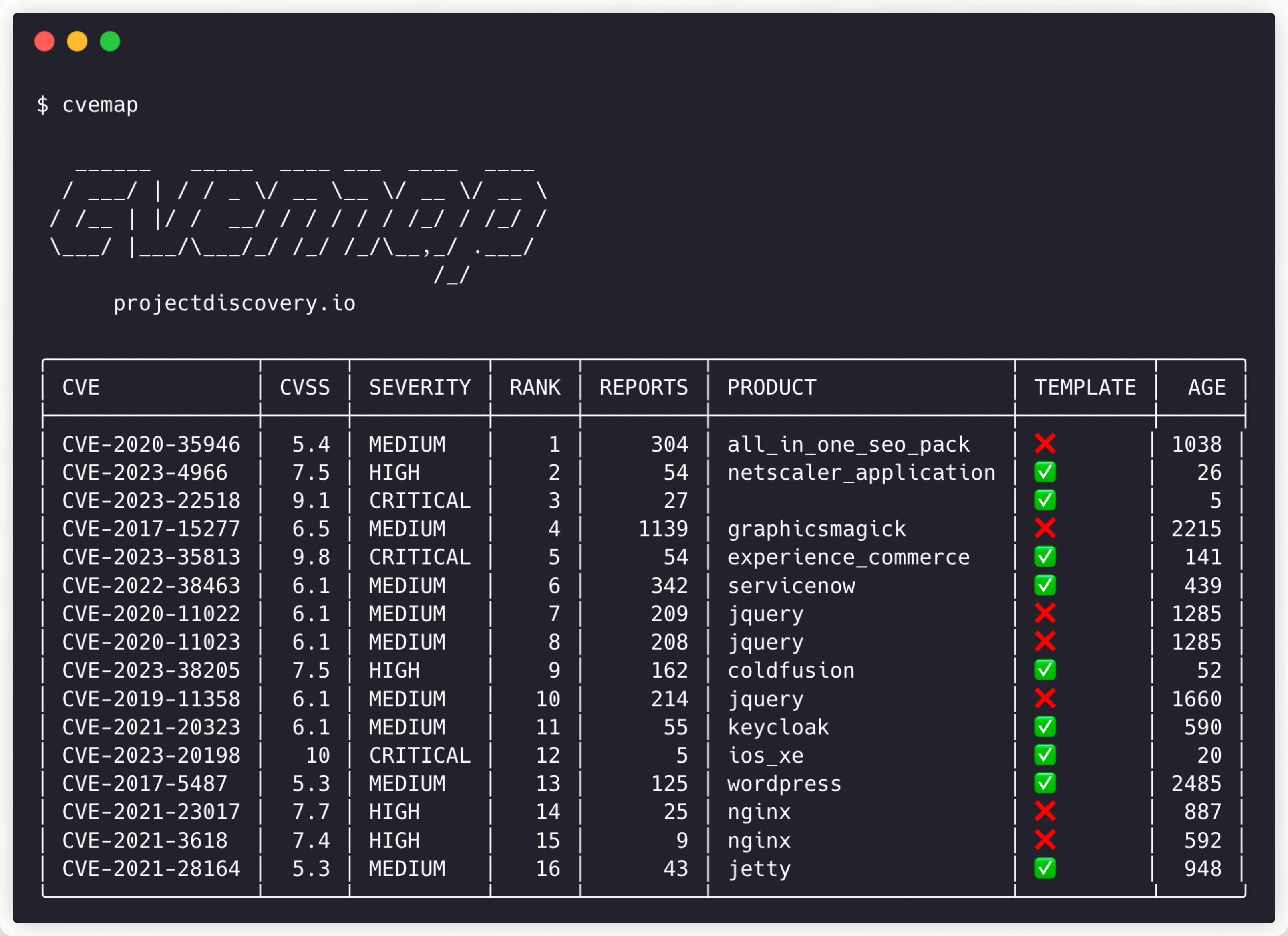

默认情况下,CVEMAP根据CISA发布的CVE和KEV显示了所有已知的剥削漏洞。

3.0.1 要列出已知的已知剥削漏洞,请使用以下命令:

cvemap --limit 10

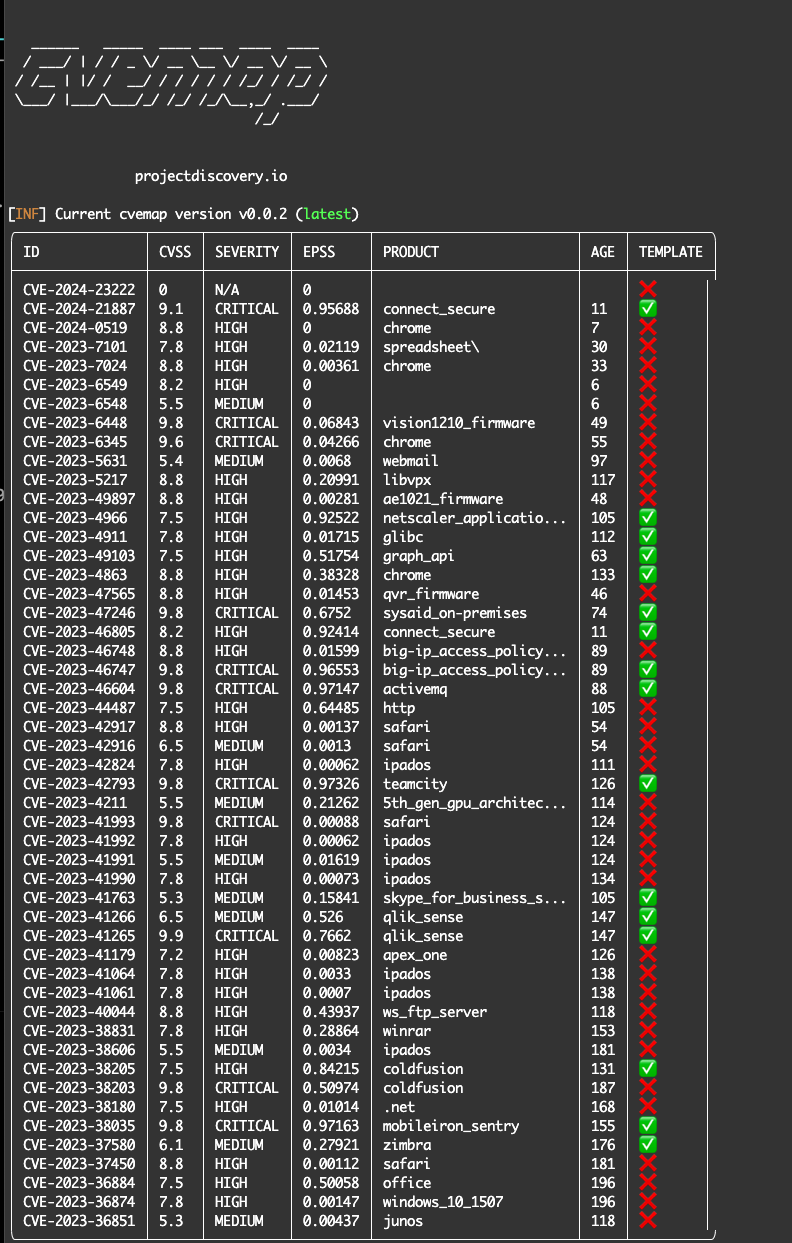

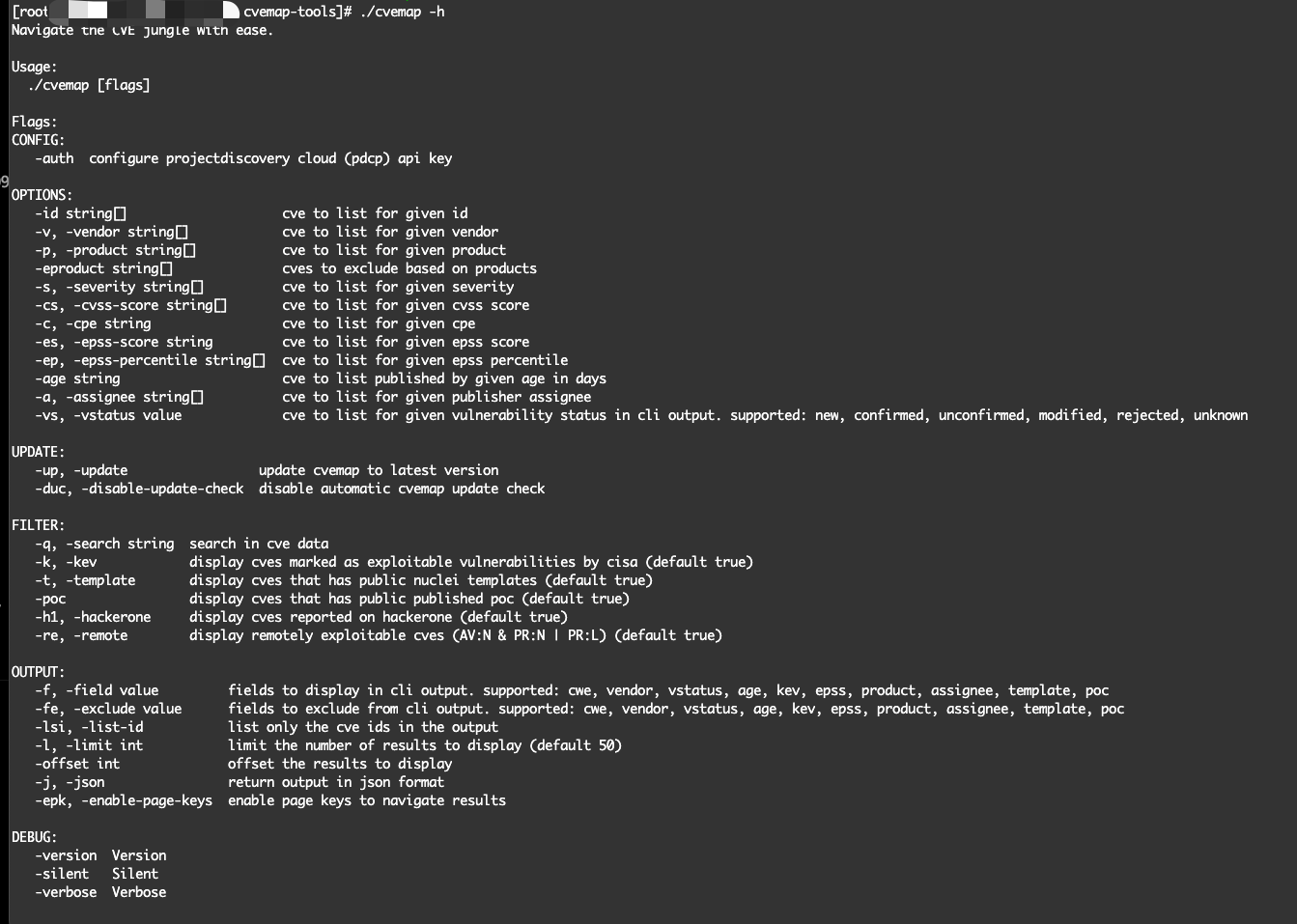

4 过滤结果

您还可以使用多个选项过滤,包括:

Product, Vendor, Severity, CPE, Assignee, CVSS-Score, EPSS-Score, Age, ………

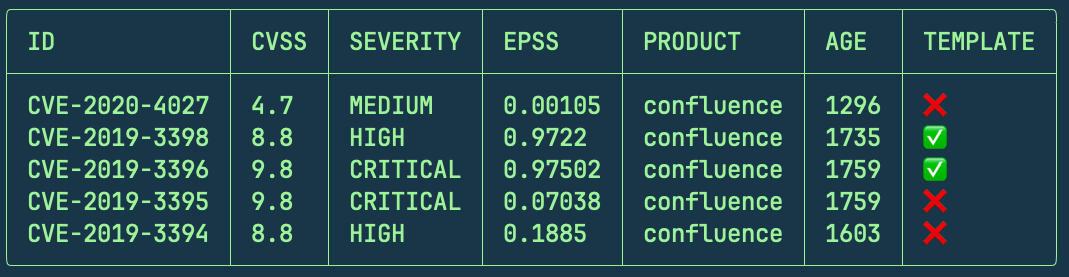

例如,要找到Atlassian Confluence的所有CVE,您可以使用

cvemap -product confluence -l 5 -silent

您还可以指定使用 -field 返回哪些字段,如下所示:

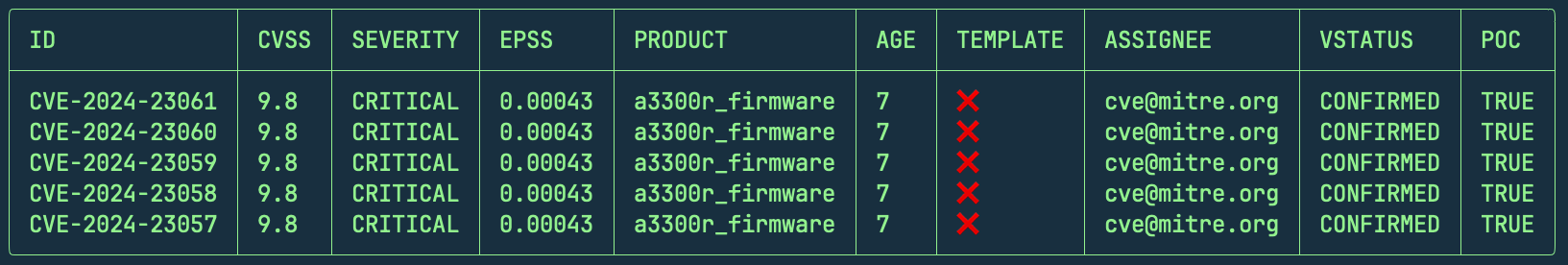

cvemap -silent -severity critical -field assignee,vstatus,poc -l 5

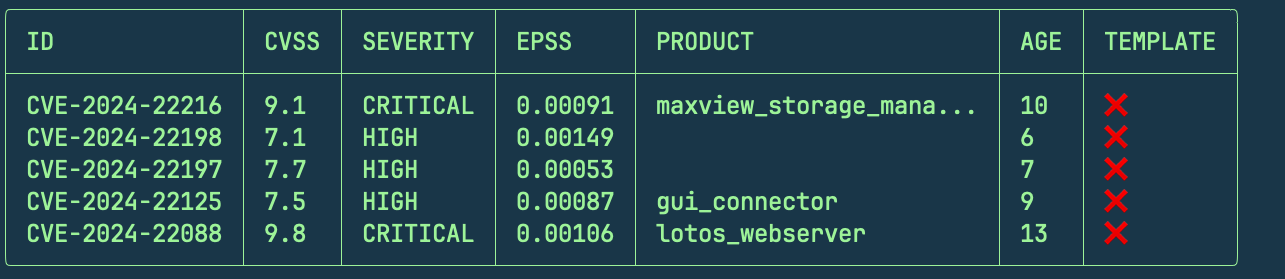

此外,您可以使用如下命令指定分数范围:

cvemap -silent -cs '> 7' -es '> 0.00053' -l 5

5 JSON输出

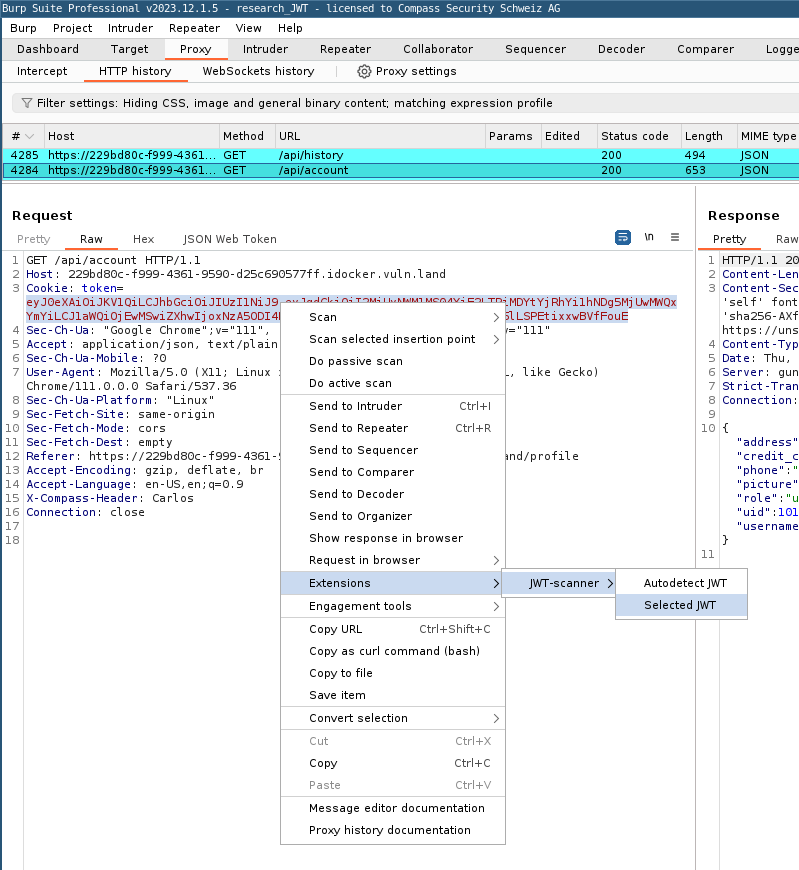

CVEMAP的数据也可以采用带有**-json**标志的 JSON 格式

echo CVE-2024-21887 | cvemap -json6 获取CVE地址

相关内容

如果你觉得这篇文章对你有所帮助,欢迎赞赏~